mercoledì 4 maggio 2022

di GDPRlab.it

I famosi ospedali milanese Fatebenefratelli e Sacco sono stati colpiti da attacco ransomware. Il personale medico torna a carta e penna.

Fatebenefratelli e Sacco colpiti da attacco ransomware

L'allarme è scattato la mattina di Domenica 1 Maggio. Una serie di disservizi ai portali di gestione del Pronto Soccorso dell'ospedale Fatebenefratelli di Milano obbliga la direzione sanitaria a dirottare i pazienti urgenti verso il Policlinico di Milano. Dopo poche ore si registrano problemi e malfunzionamenti sempre più diffusi, fino ad andare ad intaccare le normali attività di gestione degli ospedali, del pronto soccorso e delle visite ambulatoriali.

Nel complesso risultano indisponibili le infrastrutture informatiche di Sacco, FatebeneFratelli, Buzzi, Macedonoio Melloni. Il sito dell'ASST Sacco è ancora irraggiungibile.

Incredibile la tempistica: il 1 maggio doveva segnare l'inzio della campagna lanciata da Letizia Moratti per ridurre le liste di attesa della sanità lombarda, grazie a visite ambulatoriali la sera e nei week end per un anno. Invece è stata una caporetto.

“Si comunica che a causa di problemi tecnici all’infrastruttura informatica aziendale, i giorni 2 e 3 maggio 2022 il Pronto Soccorso e i Punti Prelievo dei presidi ospedalieri dell’ASST Fatebenefratelli Sacco (Sacco, Fatebenefratelli, Buzzi e Melloni) non saranno in grado di accettare gli accessi dei pazienti. Per analoghe motivazioni potranno esserci gravi disagi anche nell’erogazione delle prestazioni ambulatoriali negli ospedali e nelle prestazioni presso le sedi territoriali. Ci scusiamo per il disagio”: questa la prima nota di commento diramata da dall'ASST sui fatti. Disservizi confermati e tutt'ora il problema non è risolto.

Fatebenefratelli e Sacco: cosa si sa dell'attacco ransomware?

Per ora, come al solito in Italia, vige uno stretto riserbo sui fatti. Sia mai che si riesca per una volta a condividere gli indicatori di compromissione o informazioni su un attacco, per impedire magari attacchi simili da parte degli stessi attori….

Con una nota successiva, l'ASST fa sapere che:

“L’attacco hacker sui server dei siti Fatebenefratelli e Sacco ha avuto conseguenze su tutte le sedi aziendali (Buzzi, Melloni e 33 sedi territoriali) e su tutti i sistemi aziendali attaccando anche i servizi di base nonostante l’accrescimento delle misure di sicurezza poste in essere negli ultimi mesi. Intanto è iniziato il lavoro di ripristino che però non ha al momento tempi definibili”.

Ma è solo con la nota ufficiale della Regione Lombardia che arriva la conferma dell'attacco ransomware: "Il disservizio è stato causato da un attacco informatico di tipo ‘ransomware’, con inutilizzabilità parziale dell’infrastruttura tecnologica”, si legge.

Leggi la nota ufficiale > Attacco Hacker Ai Sistemi Informatici Dell’Asst Fatebenefratelli-Sacco

In effetti le voci di cartelle cliniche criptate si susseguono fin dalla mattina del 1 Maggio, fatto che ha portato all'attivazione delle misure di emergenza previsti in caso di attacco informatico. Ovvero la messa offline dei sistemi informatici per impedire l'ulteriore diffusione dell'infezione ransomware e per velocizzare i tempi di ripristino. Le ultime notizie danno le infrastrutture in fase di ripristino: i backup dell'ASST sembra siano scampati alla criptazione e quindi utilizzabili per ripristinare reti e servizi.

Ad ora, non risultano rivendicazioni dell'attacco in nessuno dei principali leak site ransomware.

Si, ma i dati sono stati violati?

Come ribadivamo qualche tempo fa, da quando i ransomware hanno optato per la strategia del "doppio riscatto" ogni attacco simile va considerato anche un data breach. La strategia del doppio riscatto è semplice e prevede di richiedere alla vittima:

- un riscatto per ottenere il decryptor per riportare i file in chiaro;

- un riscatto per non vedere pubblicati i dati rubati dalla rete.

Per saperne di più > Data breach Coca Cola: gruppo ransomware ruba i dati e li pubblica

Infatti un attacco ransomware ormai non si limita più alla criptazione dei dati, ma è preceduto dalla cosiddetta fase di "esfiltrazione". Una volta fatta irruzione nella rete, gli attaccanti prima rubano i dati inviandoli ai propri server, quindi procedono alla criptazione dei dati. I dati rubati non servono soltanto ad aumentare la pressione sulle vittime, ma sono una forma di massimizzazione del profitto per gli attaccanti. Nel dark web infatti, i mercati dei dati personali e delle credenziali di accesso a reti già violate (VPN e RDP) sono molto fiorenti.

Per saperne di più> Nel dark web è boom di vendite di accessi abusivi alle reti hackerate

Nonosante questo, come va tragicamente di moda in Italia, l'ASST ha già negato ogni rischio per i dati, pur essendo appena in inizio di indagini sui fatti.

"Dalle attività di analisi è emerso che l’attacco ha riguardato l’infrastruttura applicativa che ha reso indisponibili i sistemi agli utilizzatori ma non si è estesa alle principali banche dati aziendali; al momento non si ha alcuna evidenza dell’avvenuta sottrazione di dati personali” ha dichiarato la Regione Lombardia.

Non resterà quindi che attendere: la Polizia Postale è già all'opera, mentre non risulta ancora alcuna segnalazione di data breach al Garante per la Protezione dei dati personali.

Eppure qualche dato trapelato c'è di sicuro…

e sono le credenziali VPN del Fatebenefratelli. E questo è gravissimo. La notizia viene dalla testata di settore Red Hot Cyber, che ha effettuato verifiche tramite fonti OSINT.

Per saperne di più > La nuova frontiera del crimine informatico: OSINT

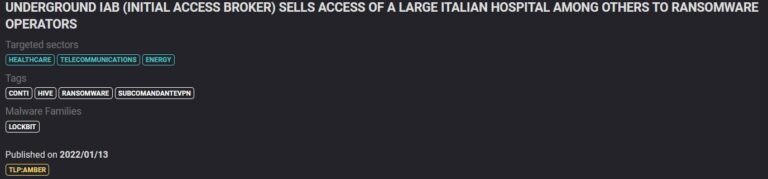

Quello che è emerso è che un utente chiamato "SubComandanteVPN" ha messo in vendita nel dark web gli accessi VPN di una lunga serie di grandi enti ed organizzazioni. Incredibilmente, tra questi si trovano le credenziali di accesso per l'Ospedale Fatebenefratelli - Sacco.

Red Hot Cyber fa sapere che questo broker di accessi (come sono chiamati gli attori di minacce che rivendono accessi a reti violate) è vicino ai gruppi ransomware LockBit, Conti e Hive. Si può ipotizzare, ma ricordiamo che ad ora non ci sono conferme ufficiali, che l'attacco possa essere stato eseguito da uno di questi gruppi.

L’illusione dell’anonimato: quando i dati “anonimi” non sono affatto tali

lunedì 29 dicembre 2025

Leggi tutto...

Leggi tutto...

CONDIVIDI QUESTA PAGINA!