mercoledì 21 aprile 2021

di Alessandro Papini - Presidente AIP

Periodo nero per l'Italia, in fatto di ransomware, con una particolarità: certo, le aziende restano bersaglio prediletto dei ransomware come dimostrano gli attacchi che hanno affossato i server di Boggi Milano e Axios, ma la nuova frontiera pare quella di colpire le istituzioni.

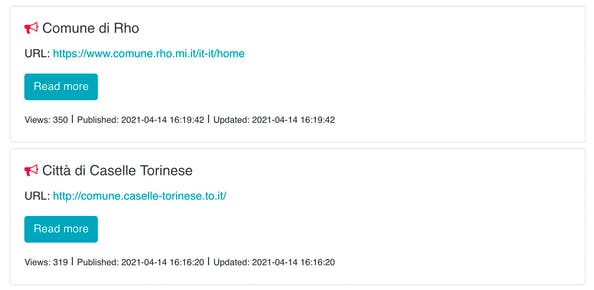

I comuni di Brescia e Rho sono stati attaccati durante le vacanze di Pasqua: criptati tutti i dati, server down, servizi alla cittadinanza (come l'anagrafe) sospesi e inaccessibili, estorsioni e ricatti milionari. 1.3 milioni di euro in Bitcoin è stata la richiesta al Comune di Brescia, 400.00 euro divenuti poi 650mila qualche giorno dopo sono stati richiesti al Comune di Rho. "Tra l’altro – dice il sindaco di Rho Pietro Romano – hanno davvero sbagliato bersaglio, visto che un’amministrazione comunale, anche volendo, non avrebbe potuto mai pagare".

Infine è la volta dell'Agenzia Territoriale per la Casa di Torino: l'attacco si è svolto nella notte tra il 10 e l'11 Aprile ha completamente bloccato il sistema. I tecnici hanno scoperto l'attacco soltanto la mattina, annunciandolo poi poco dopo sui social e comunicando la sospensione di tutte le pratiche agli sportelli. Il sito web non è ancora stato ripristinato: come si legge all'indirizzo https://www.atc.torino.it/, è stata approntata una pagina provvisoria in attesa che il sito ufficiale possa essere ripristinato.

La cifra richiesta in riscatto è di 700.000 dollari, nel frattempo le famiglie che usufruiscono dei servizi di ATC, che gestisce 30.000 appartamenti di edilizia popolare a Torino, stanno incontrando disservizi continui: tema che l'Agenzia stessa ha portato all'attenzione degli attaccanti, forse in cerca di una risoluzione "etica" della questione. Alla fine, ha detto l'Agenzia agli attaccanti, chi sta subendo l'attacco non è l'agenzia stessa ma sono le famiglie.

Dalla comunicazione presente sulla pagina si evince che sono sospese anche le comunicazioni email e che anche il sistema di pagamanto è sospeso e sta determinando ritardi e disservizi. ATC ha fatto sapere di non avere alcuna intenzione di pagare il riscatto, nel frattempo mantiene i servizi possibili tornando a carta, penna e fax.

Ransomware e data breach: rassicurare troppo presto è un errore

ATC, rispetto ad altre vittime italiane recenti, non si è limitata ad allertare la Polizia Postale ma ha anche regolarmente notificato al Garante per la Protezione dei dati personali il data breach subito. Correttamente ATC ha fatto un ragionamento che dovrebbe valere sempre, vista l'evoluzione delle tecniche di attacco dei gruppi ransomware: un attacco ransomware va sempre e comunque considerato un data breach.

Il trend del "doppio riscatto" (addirittura triplo i alcuni casi) è ormai dato per assodato nel mondo dei ransomware: i gruppi di attaccanti richiedono ormai quasi sempre due diversi riscatti, uno per ottenere il tool per riportare in chiaro i file e uno per non far pubblicare i dati rubati o metterli in vendita nel dark web. Un solo attacco, doppio profitto, si potrebbe dire in breve. Questo è il motivo per il quale oramai ogni attacco ransomware è preceduto da una fase in cui gli attaccanti cercano, ottenuto l'accesso iniziale alla rete, di diffondersi a tutte le macchine collegate in rete (e eventualmente ai servizi cloud, dove presenti) per esfiltrare / rubare quanti più dati possibili, molto molto spesso dati sensibili e personali.

ATC da questo punto di vista è stato virtuoso: esponendosi anche al rischio di eventuali future sanzioni del Garante (che ha ovviamente aperto istruttoria e dovrà valutare la conformità del trattamento dei dati in atto presso ATC rispetto al GDRP) ha correttamente denunciato il data breach. Denuncia che invece non è avvenuta negli altri casi noti: anzi, al contrario sia il comune di Brescia che quello di Rho hanno categoricamente negato la compromissione di dati personali e sensibili, forse nel tentativo di ridurre il danno d'immagine.

Un esempio potrebbe essere la terribile figuraccia rimediata dal Comune di Brescia, vittima del ransomware DoppelPaymer, tra i più importanti ransomware specializzati nella tecnica della "doppia estorsione". Il Comune, che prima aveva negato l'attacco per poi invece confermarlo costretto dai fatti a causa di diverse soffiate e fughe di notizie sui giornali nazionale e locali, ha ripetuto fermamente, convintamente e più volte di non aver subito data breach: insomma, utenti rassicurati, i dati personali dei cittadini bresciani sono al sicuro.

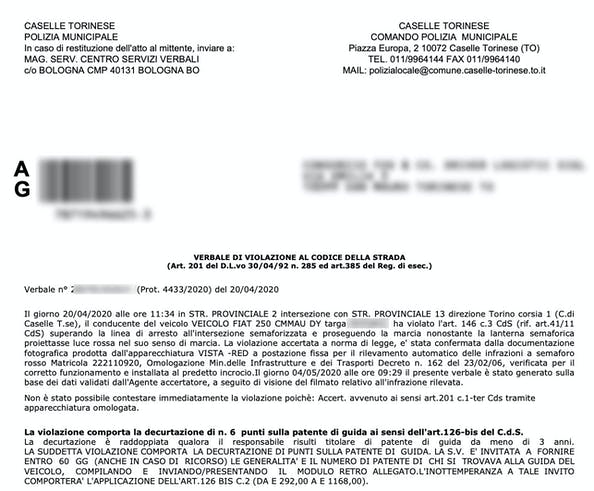

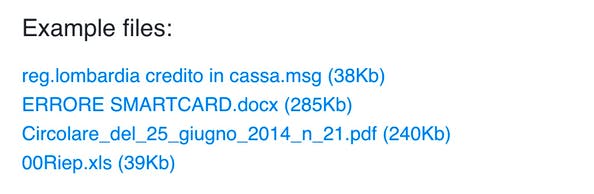

Peccato che pochissimi giorni dopo queste roboanti dichiarazioni, gli attaccanti hanno non solo aumentato il riscatto (ad ora a 3 milioni di euro), data la ferma volontà dell'amministrazione di non pagare, ma hanno anche pubblicato sul proprio sito di leak 4 file scaricabili contenenti una parte dei dati rubati. Stesso trama per il Comune di Rho: negata l'esfiltrazione dei dati, ma pochi giorni dopo sempre il gruppo DopplePaymer ha pubblicato nel proprio sito di leak e messo in vendita i dati rubati. Le foto sotto mostrano alcuni dati pubblicati sui siti di leak degli attaccanti che hanno colpito i comuni di Brescia, Rho e Caselle Torinese.

Negare il furto dati: quali conseguenze?

I dati rubati hanno grande valore nel dark web: possono essere usati per rubare account e credenziali, per furti d'identità, per truffe di vario genere. Possono perfino compromettere la sicurezza fisica, economica e la privacy delle vittime. Ecco perchè è un gigantesco errore (oltre che una violazione della normativa privacy e sicurezza dati) quella di rassicurare gli utenti negando esfiltrazioni e furti dei dati: al contrario, non solo le previsioni di legge obbligano a comunicare le violazioni dei dati alle vittime, anche qualora queste violazioni siano suppose e non ancora provate, ma c'è anche una mera questione di buon senso.

Esistono infatti molteplici contromisure che gli utenti possono prenere a protezione dei propri dati, ma anche una serie di accortezze che è bene tenere di conto se si è vittime di un data breach: ne fa esempio l'alert che il Garante italiano ha pubblicato dopo il recente leak di Linkedin, invitando le vittime a prestare attenzione a qualsiasi anomalia connessa alla loro utenza telefonica, dato il rischio concreto di attacco sim swapping.

Dal canto nostro, fermo restando che la responsabilità di tali comunicazioni giace in capo alle aziende e agli enti, ci sentiamo di consigliare a tutti gli utenti che dovessero venire a conoscenza di attacchi ransomware che hanno colpito enti / aziende che detengano i propri dati, di ritenere i propri dati violati e i propri account compromessi, avviando immediatamente le immediate contromisure di sicurezza.

Un attacco ransomware è anche, ormai, necessariamente, un data breach e questo vale al di là delle rassicurazioni che aziende e enti possono offrire ai porprio utenti / clienti a fine di riduzione del danno d'immagine.

L’illusione dell’anonimato: quando i dati “anonimi” non sono affatto tali

lunedì 29 dicembre 2025

Leggi tutto...

Leggi tutto...

CONDIVIDI QUESTA PAGINA!